Ogni clic che fai online genera dati che valgono migliaia di dollari, il tuo punteggio di credito, la cronologia degli acquisti, il tuo grafo sociale, i tuoi titoli professionali. Eppure non puoi dimostrare di essere il proprietario senza consegnare le chiavi a una terza parte. Il mercato dei dati digitali da 121 miliardi di dollari si basa su un paradosso complesso: per dimostrare di essere degno di fiducia, devi fidarti di qualcun altro con tutto.

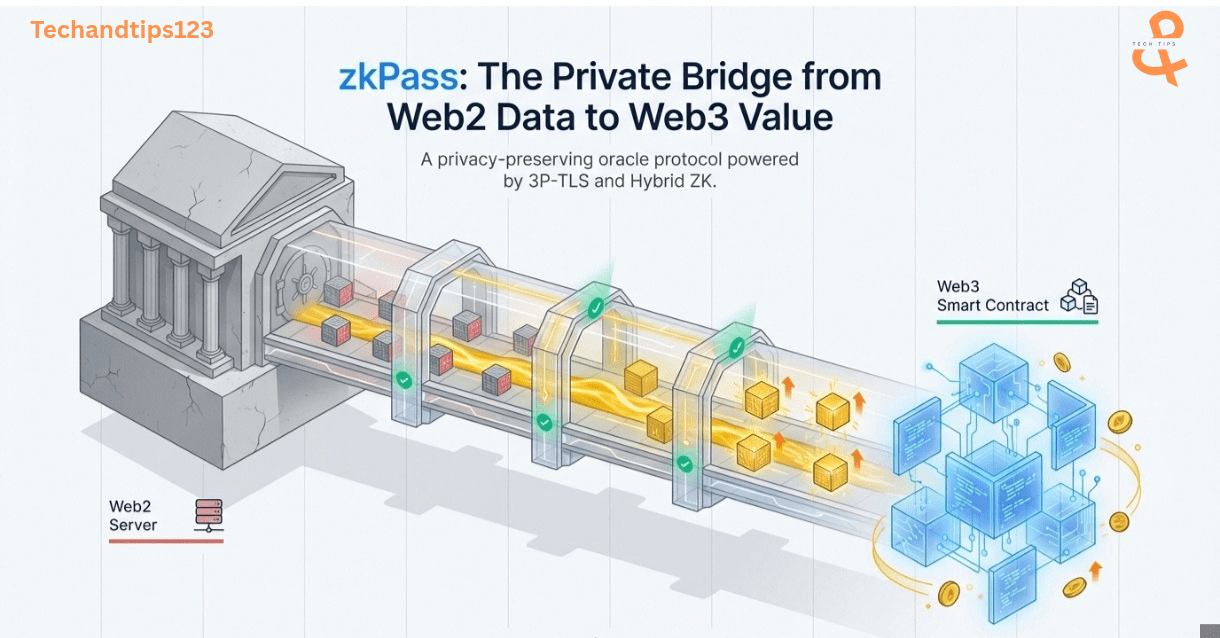

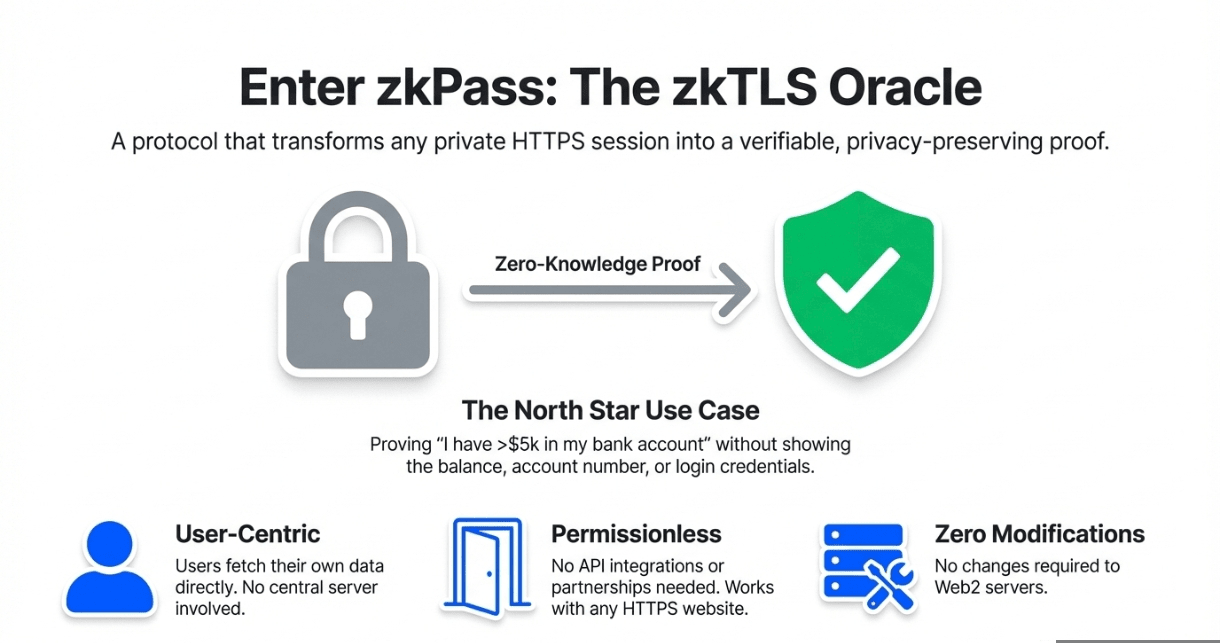

zkPass risolve questo con un protocollo oracle zkTLS. Trasforma qualsiasi sessione HTTPS, il tuo accesso al bancomat, il tuo profilo LinkedIn, la cronologia dei tuoi viaggi con Uber, in una prova crittografica verificabile che vive sulla blockchain. Dimostri affermazioni sui tuoi dati privati ("Ho un punteggio di credito superiore a 750" o "Ho completato 500 viaggi") senza rivelare le informazioni sottostanti a nessuno. Nessuna integrazione API richiesta. Nessuna modifica del server necessaria. Basta matematica.

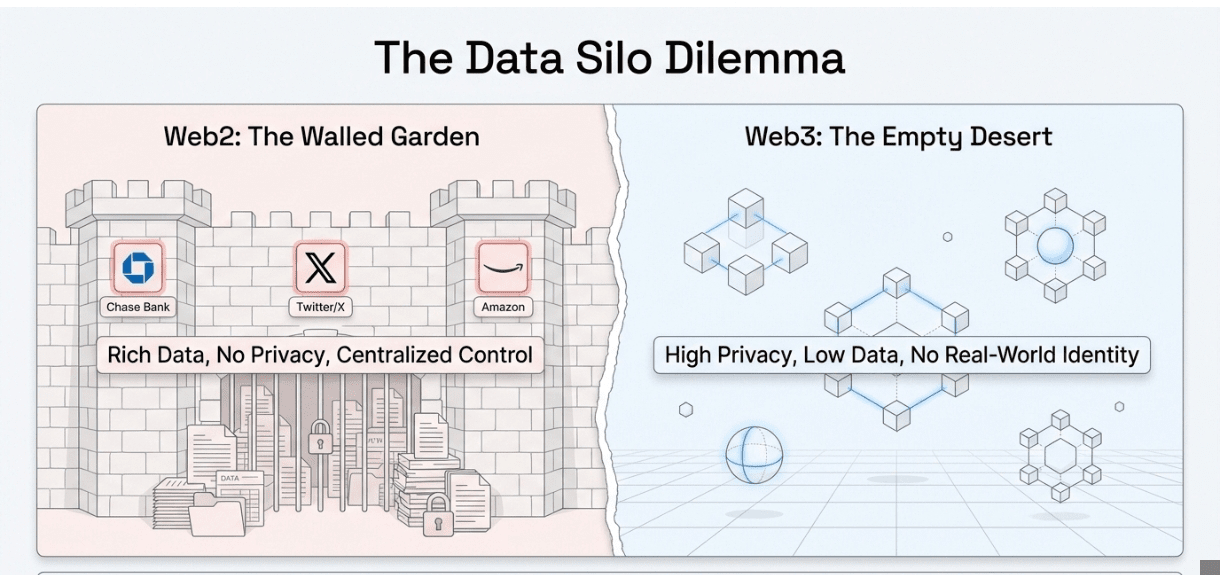

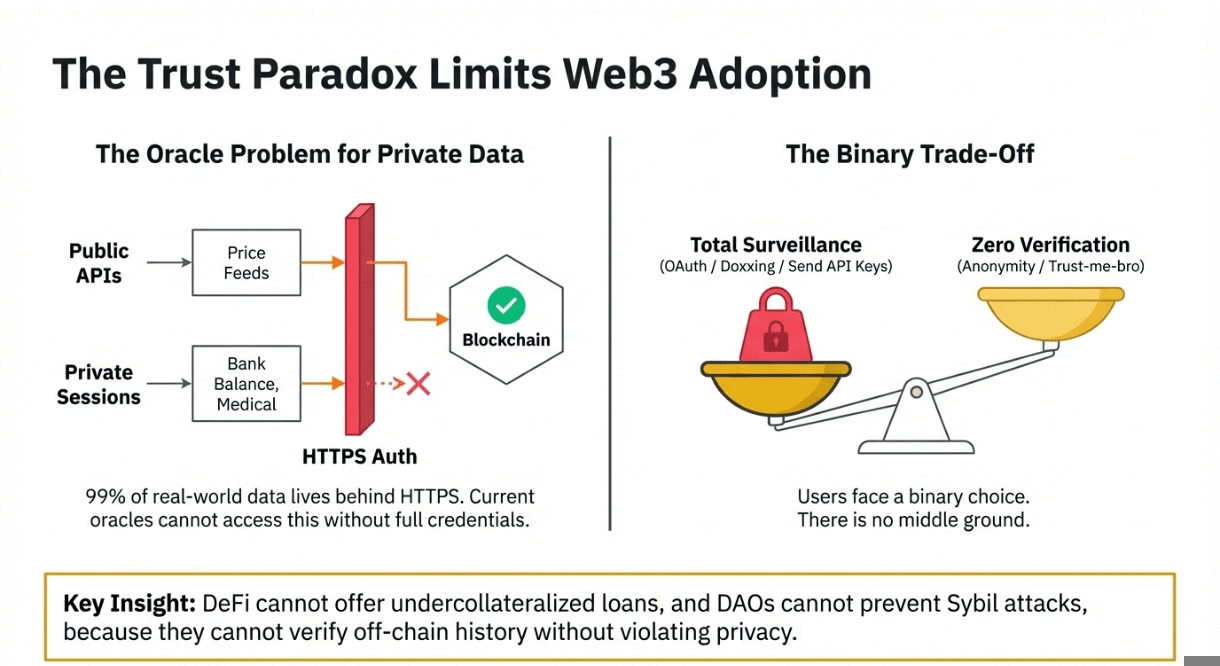

Questo è importante ora perché Web3 ha raggiunto un limite. Le DeFi non possono offrire prestiti sotto-collateralizzati senza KYC. I DAO non possono prevenire attacchi Sybil senza rivelare i membri. Le piattaforme di gioco non possono verificare traguardi off-chain. zkPass collega l'economia dei dati Web2 da $3 trilioni alle applicazioni on-chain, trasformando oltre 200 fonti di dati, dai saldi di Binance alle serie di Duolingo, in credenziali che preservano la privacy. Dalla sua nascita, il protocollo ha generato oltre 10 milioni di prove a conoscenza zero attraverso oltre 80 integrazioni dell'ecosistema, con generazione di prove basata su browser completata in meno di un secondo.

▨ Il Problema: Cosa non va?

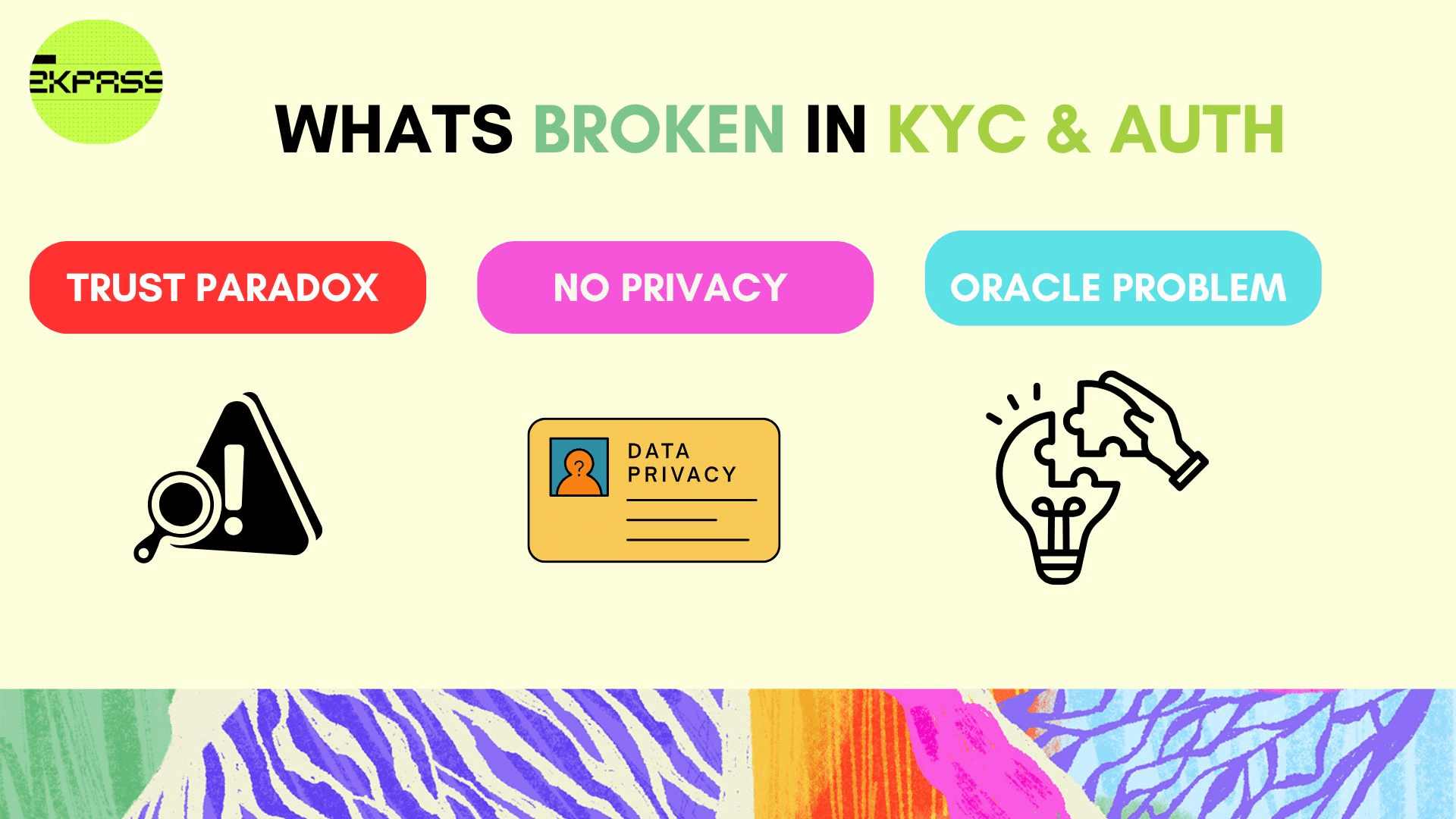

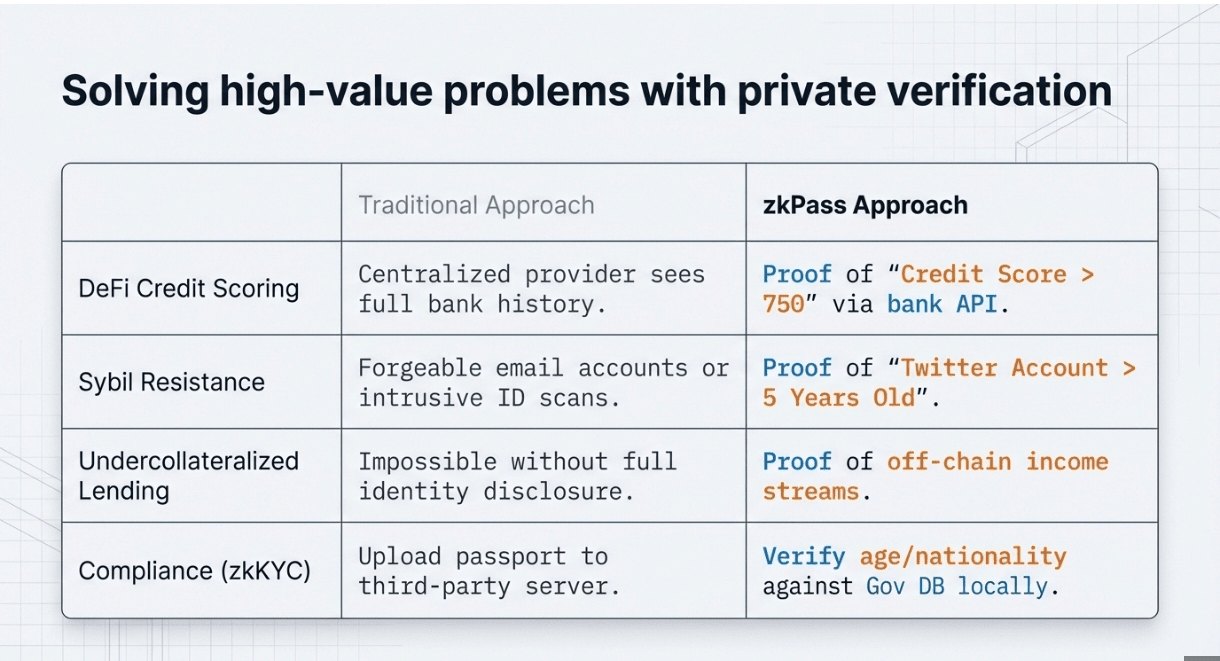

🔹 Il Paradosso della Fiducia nella Verifica dei Dati → Le applicazioni Web3 che necessitano di credenziali del mondo reale affrontano un'impossibile scelta: accettare dati auto-riportati (facilmente falsificabili) o integrare oracoli centralizzati che vedono tutto. I protocolli DeFi non possono verificare i punteggi di credito senza collaborare con broker di dati. Gli airdrop non possono confermare i follower di Twitter senza chiavi API. Ogni verifica introduce un nuovo intermediario fidato, ricreando la centralizzazione da cui Web3 doveva fuggire.

🔹 La Privacy come Scambio Binario → Le soluzioni attuali costringono a un'esposizione totale o nulla dei dati. OAuth consente alle applicazioni accesso completo all'account solo per dimostrare un fatto. I fornitori di KYC conservano documenti d'identità completi per verificare l'età. I servizi di attestazione vedono le cronologie delle transazioni per confermare i saldi. Non c'è un terreno intermedio tra zero verifica e sorveglianza totale, gli utenti devono rimanere anonimi o rinunciare a tutto.

🔹 Il problema dell'oracolo per i dati HTTPS → Gli oracoli blockchain gestiscono bene i feed di prezzo e le API pubbliche, ma le sessioni web private e autenticate rimangono inaccessibili. Il tuo saldo bancario, le cartelle cliniche, la storia lavorativa e lo stato degli abbonamenti vivono tutti dietro l'autenticazione HTTPS che gli oracoli non possono toccare senza le tue credenziali. Questo esclude il 99% dei dati del mondo reale da Web3, limitando le applicazioni ai primitivi on-chain e alle informazioni pubblicamente scrape.

🔹 Blocco dell'Infrastruttura e Inferno dell'Integrazione → Ogni sorgente di dati richiede integrazioni API personalizzate, accordi legali e modifiche lato server. I progetti trascorrono mesi a negoziare con piattaforme come LinkedIn o Coinbase per l'accesso ai dati. I limiti di frequenza, le modifiche API e le revoche di accesso creano dipendenze fragili. Gli sviluppatori non possono costruire credenziali portatili e di proprietà dell'utente, sono bloccati a chiedere permesso ai gatekeepers per accedere ai dati degli utenti.

▨ Cosa sta facendo zkPass di diverso

zkPass ha cambiato il modello di verifica mettendo gli utenti al controllo del recupero dei dati e della generazione delle prove. Invece di applicazioni che richiedono dati dai server, gli utenti recuperano le proprie informazioni private attraverso sessioni HTTPS standard, quindi generano prove a conoscenza zero su di esse localmente nel proprio browser. L'applicazione di verifica vede solo la prova, mai i dati sottostanti.

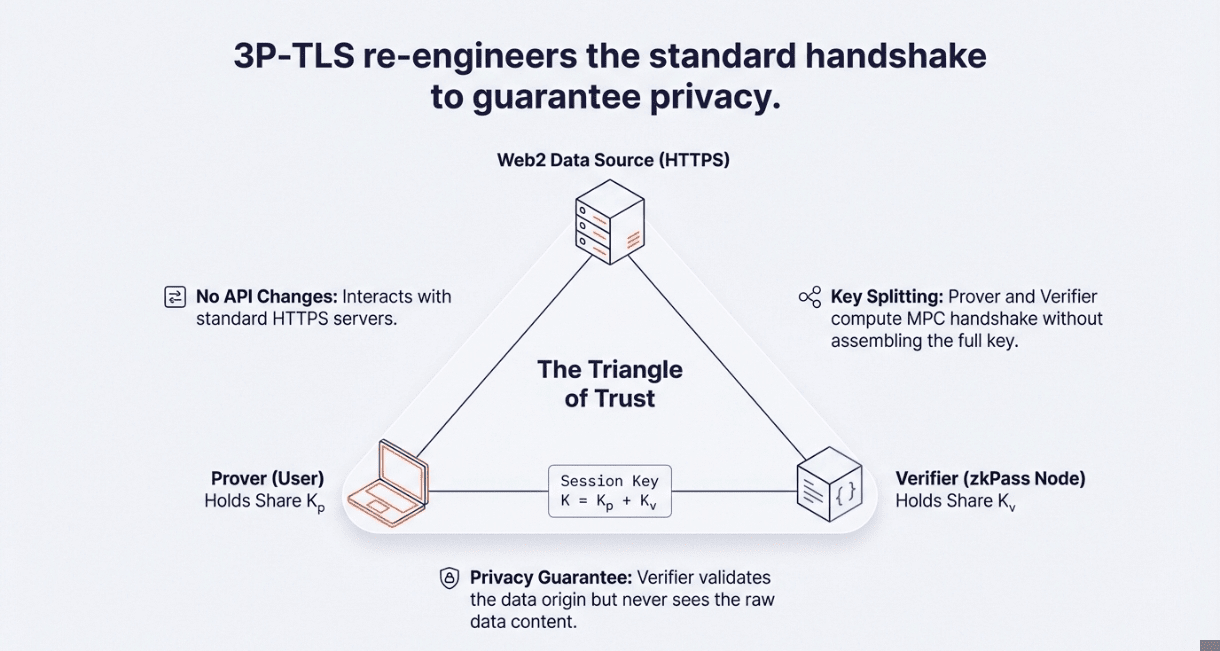

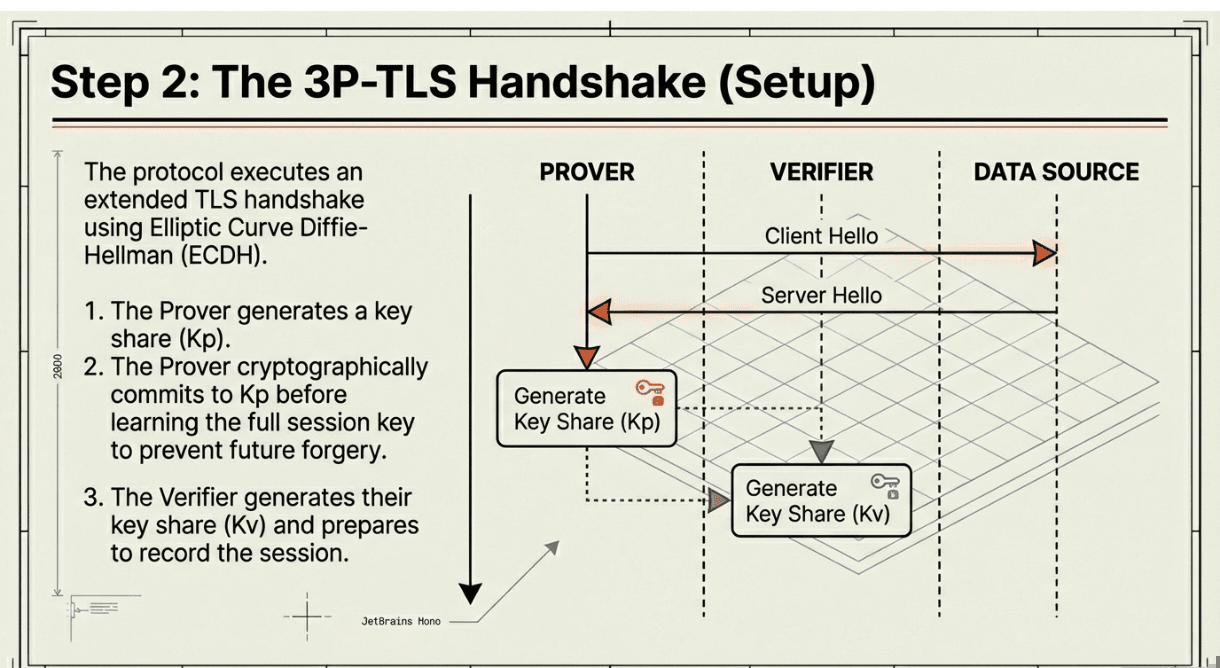

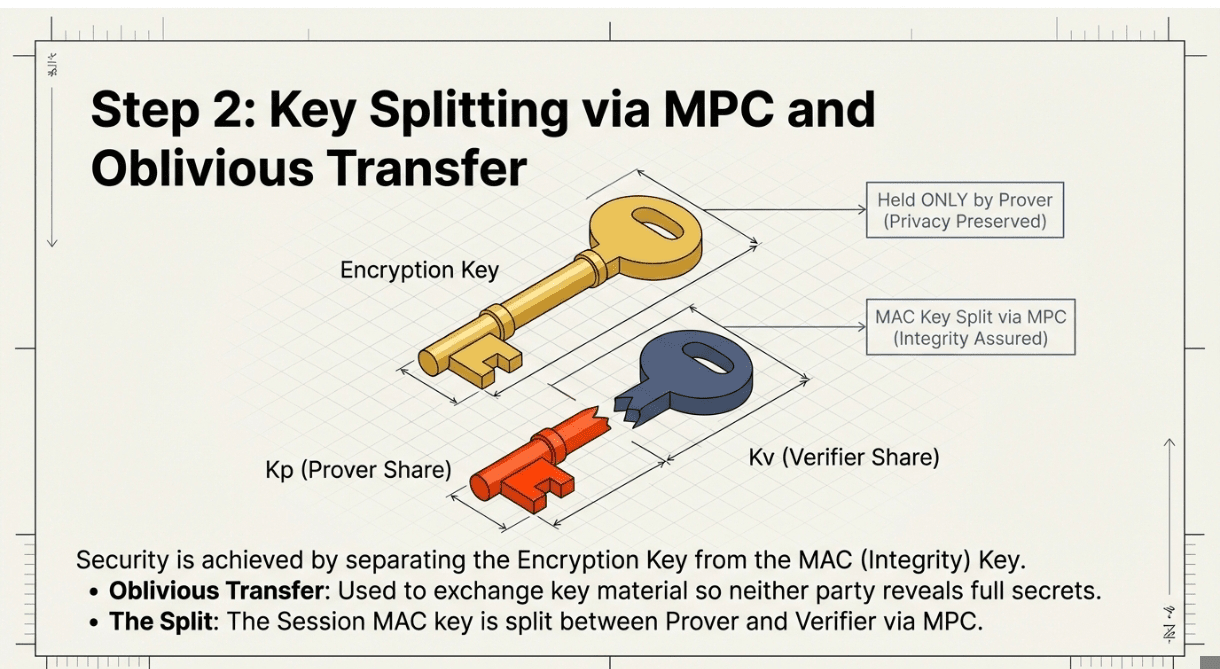

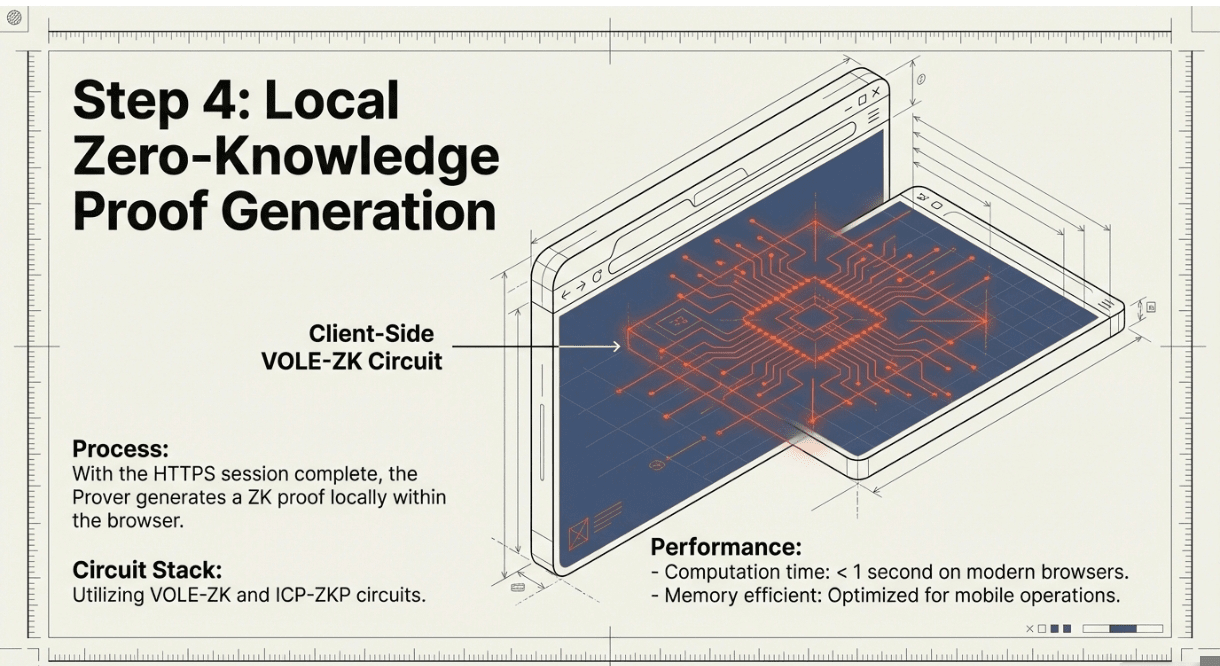

Questo funziona attraverso un protocollo chiamato TLS a tre parti (3P-TLS), che estende il normale handshake TLS a due parti tra il tuo browser e un sito web per includere una terza parte, il verificatore, senza dare loro accesso alla decrittazione. Il protocollo divide le chiavi crittografiche utilizzando la computazione multi-party (MPC) in modo che il verificatore abbia solo la chiave di integrità della sessione (che conferma che i dati non siano stati manomessi) mentre l'utente mantiene la chiave di crittografia privata. Dopo che la sessione HTTPS è completata, l'utente genera una prova a conoscenza zero sui dati registrati utilizzando tecniche crittografiche avanzate come VOLE-in-the-Head (VOLEitH) e ICP-ZKP.

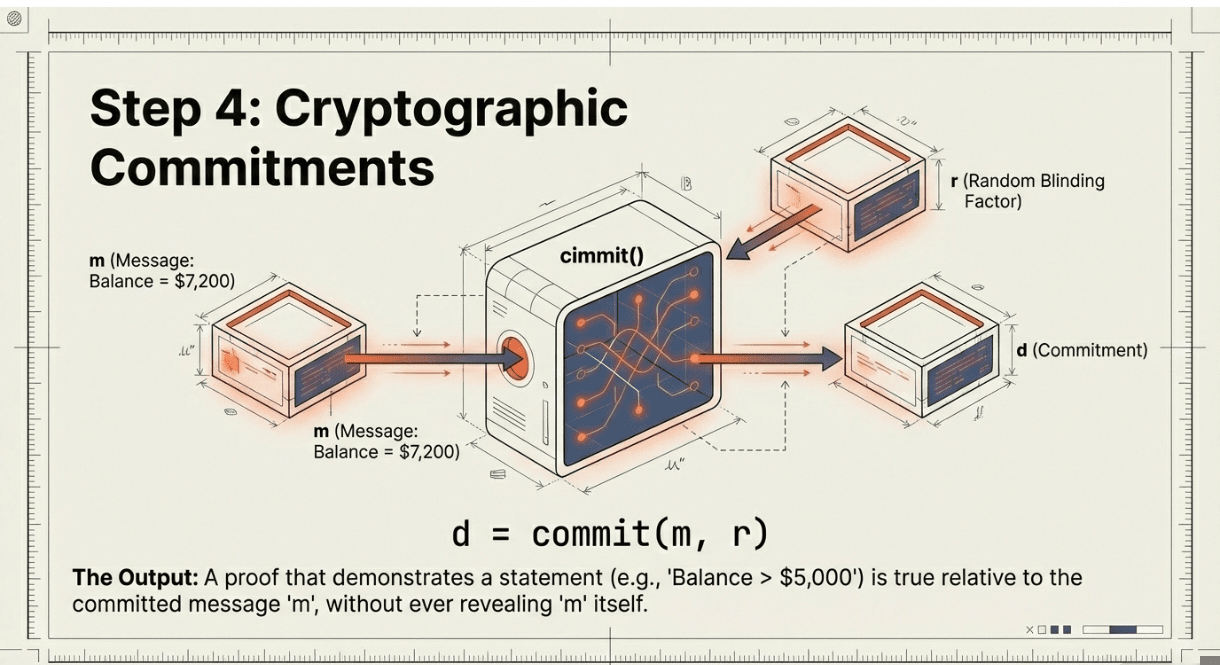

Il genio sta nei dettagli. Durante l'handshake 3P-TLS, il Provante (utente) si impegna alla propria chiave condivisa prima di apprendere la chiave di sessione completa, questo previene la falsificazione dei dati successiva. Il Verificatore rivela la propria chiave condivisa e registra tutto il traffico, ma poiché non ha la chiave di crittografia, non può leggerlo. La DataSource (il server HTTPS come la tua banca o LinkedIn) opera normalmente senza modifiche richieste. Una volta che la sessione termina, il Provante esegue un circuito di prova ZK sul traffico registrato, creando un impegno come d = commit(m, r) dove m è il messaggio e r è casualità. Il Verificatore valida questo impegno senza mai apprendere m.

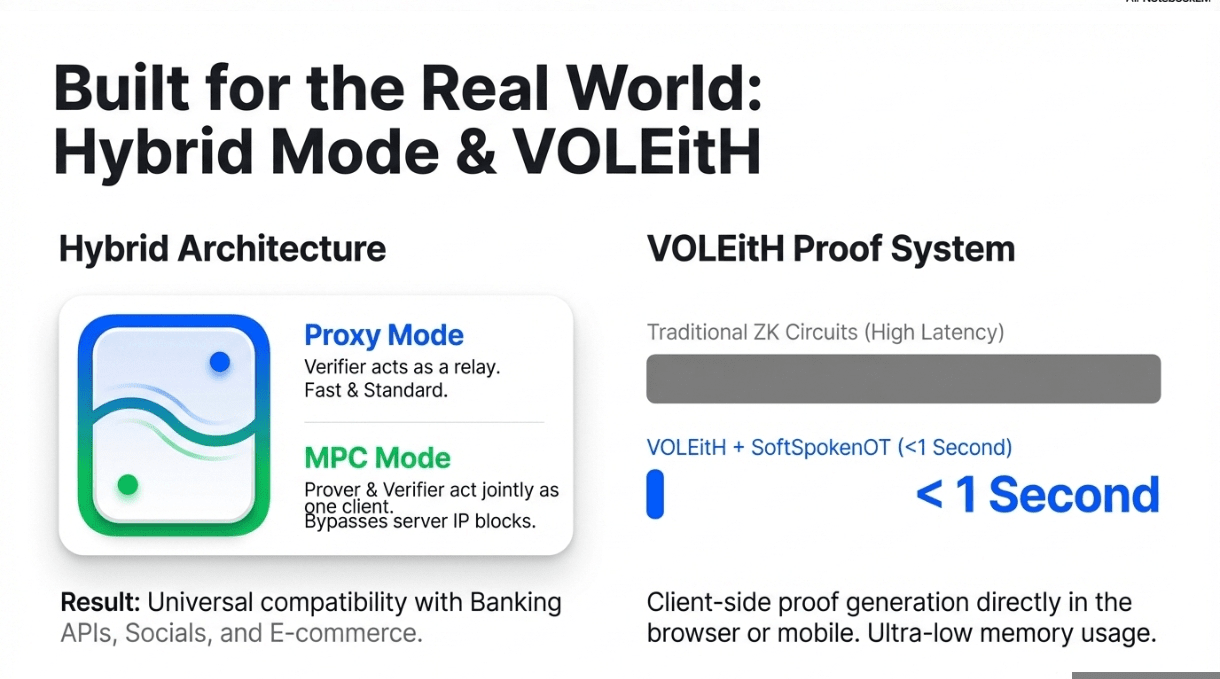

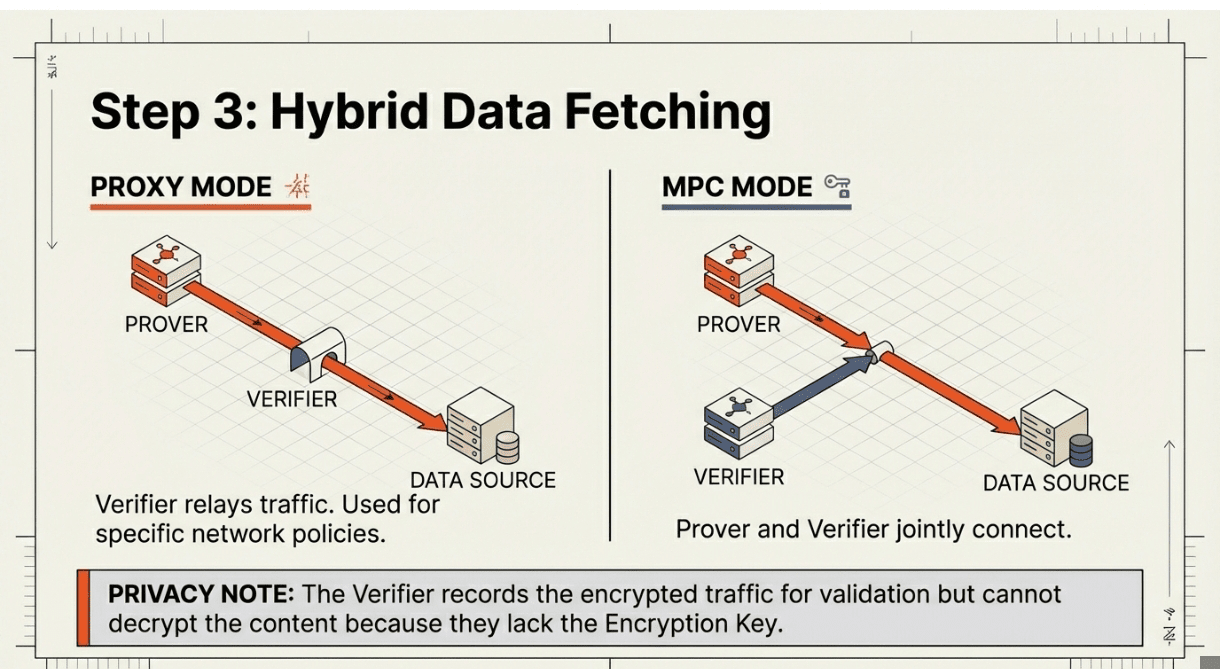

zkPass opera in Modalità Ibrida per gestire le limitazioni della rete del mondo reale. In Modalità Proxy, il Verificatore agisce come proxy di rete, registrando il traffico tra il Provante e la DataSource. In Modalità MPC, Provante e Verificatore agiscono congiuntamente come client della DataSource, dividendo la connessione TLS. Il protocollo cambia modalità automaticamente quando i server bloccano gli IP proxy o quando le configurazioni di rete richiedono approcci diversi. Questa adattabilità significa che zkPass funziona praticamente con qualsiasi endpoint HTTPS, dalle API bancarie alle piattaforme sociali fino ai siti di e-commerce.

L'architettura elimina tre ostacoli critici. In primo luogo, non è necessaria l'integrazione della DataSource, se parla HTTPS, funziona con zkPass. In secondo luogo, la privacy è garantita crittograficamente piuttosto che basata su politiche, i verificatori matematicamente non possono accedere ai dati grezzi. In terzo luogo, le prove sono portatili e riutilizzabili, generate una volta, verificate ovunque on-chain.

▨ Componenti Chiave & Caratteristiche

1️⃣ Protocollo Oracle zkTLS

Questo è il motore principale che combina 3P-TLS, MPC e prove a conoscenza zero per trasformare le sessioni HTTPS in credenziali verificabili. Estende TLS standard con scambio di chiavi Diffie-Hellman a curva ellittica, trasferimento obliquo per anti-cheating e divisione della chiave MAC, consentendo la verifica dell'integrità senza decrittazione. Il protocollo non richiede modifiche ai server web esistenti, rendendolo compatibile con oltre 200 fonti di dati fin dal primo giorno.

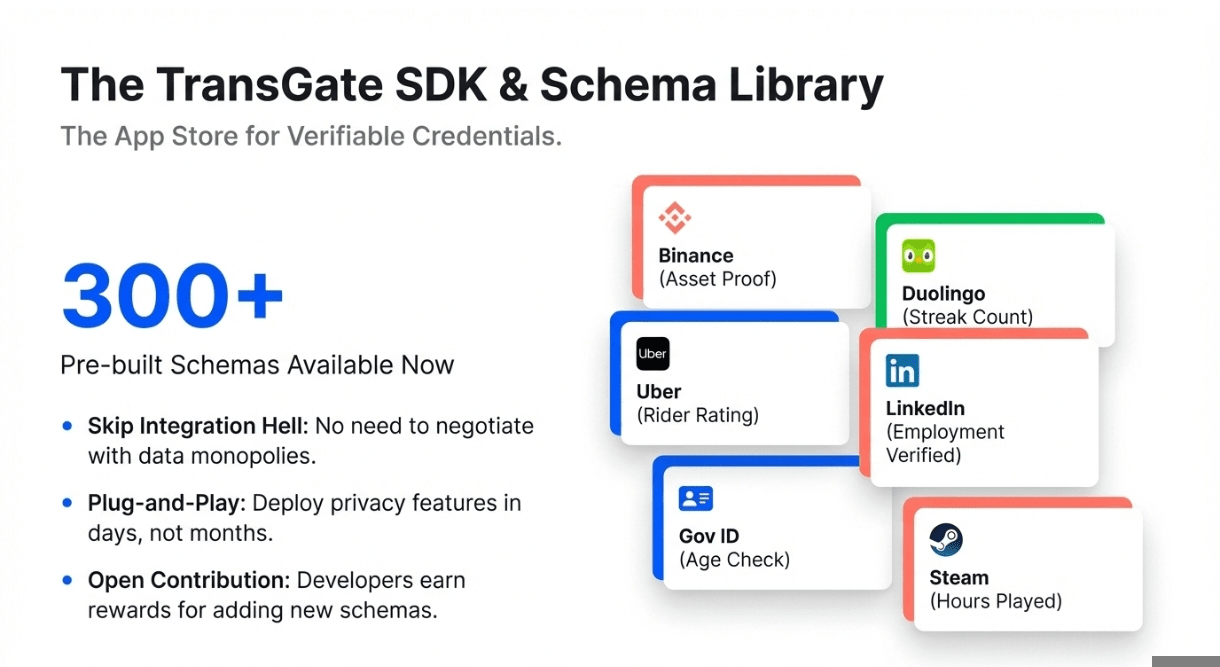

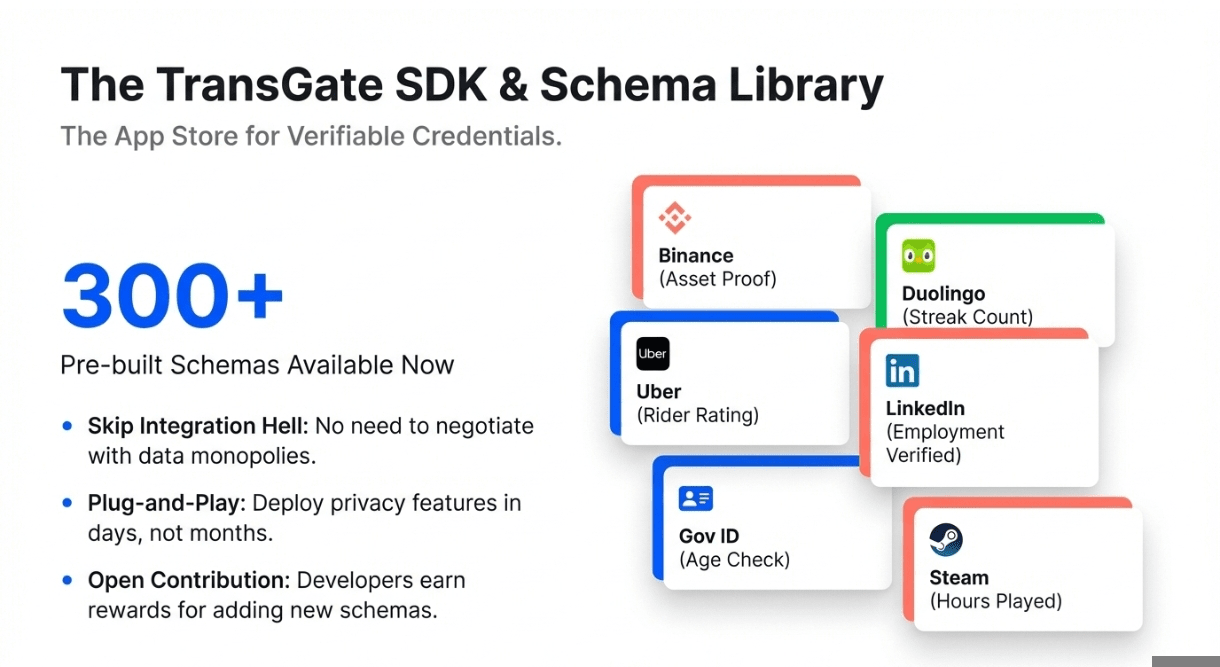

2️⃣ SDK TransGate & Strumenti per Sviluppatori

Il SDK TransGate fornisce generazione di prove ottimizzata per dispositivi mobili basata su browser con tempi di esecuzione inferiori a un secondo. Gli sviluppatori integrano zkPass nelle dApp con poche righe di JavaScript, accedendo a schemi pre-costruiti per fonti di dati comuni (istituti finanziari, piattaforme sociali, credenziali educative, e-commerce). Il SDK gestisce la complessità crittografica, la generazione di chiavi MPC, i circuiti di prova, la verifica on-chain, mentre espone API semplici per richiedere e convalidare prove.

3️⃣ Libreria di Schemi (300+ Modelli)

zkPass mantiene una crescente libreria di schemi di dati attraverso servizi finanziari, verifica dell'identità, prova sociale, traguardi di gioco e credenziali educative. Ogni schema definisce campi estraibili e affermazioni provabili, come "il saldo del conto supera $10,000" dalle API bancarie o "il numero di follower è superiore a 5,000" da Twitter. I progetti contribuiscono a nuovi schemi attraverso il programma di bounty dell'ecosistema, espandendo la copertura dei dati Web2 verificabili senza coordinazione centrale.

4️⃣ Architettura Ibrida Proxy/MPC

Il protocollo cambia dinamicamente tra Modalità Proxy e Modalità MPC in base alla topologia di rete e alle restrizioni del server. La Modalità Proxy offre una registrazione del traffico più semplice quando i server accettano IP intermedi. La Modalità MPC consente connessioni dirette al server quando i proxy sono bloccati, con sia il Provante che il Verificatore che stabiliscono congiuntamente la sessione TLS. Questa flessibilità garantisce compatibilità HTTPS universale indipendentemente dalle politiche del server o dalle configurazioni di rete.

5️⃣ Sistema di Prove VOLEitH

VOLE-in-the-Head (VOLEitH) e SoftSpokenOT formano la spina dorsale crittografica per prove a conoscenza zero efficienti. Queste tecniche abilitano la generazione di prove lato client con un basso consumo di memoria e verifiche a livello di millisecondi, critiche per dispositivi mobili e ambienti browser. Il sistema produce prove succinte per circuiti di dati su larga scala, consentendo affermazioni complesse sulle risposte HTTPS senza rivelare contenuto.

6️⃣ Layer di Verifica Cross-Chain

Costruito sullo standard OFT di LayerZero, le prove zkPass verificano attraverso Ethereum, BNB Chain, Base e altre catene EVM con indirizzi contrattuali deterministici. Le prove generate su una catena possono essere consumate da applicazioni su un'altra, abilitando credenziali portatili per DeFi cross-chain, identità e sistemi di reputazione. Il layer di verifica collega oltre 80 partner dell'ecosistema che spaziano dai protocolli DeFi, grafi sociali, piattaforme di gioco e applicazioni AI.

▨ Come Funziona zkPass

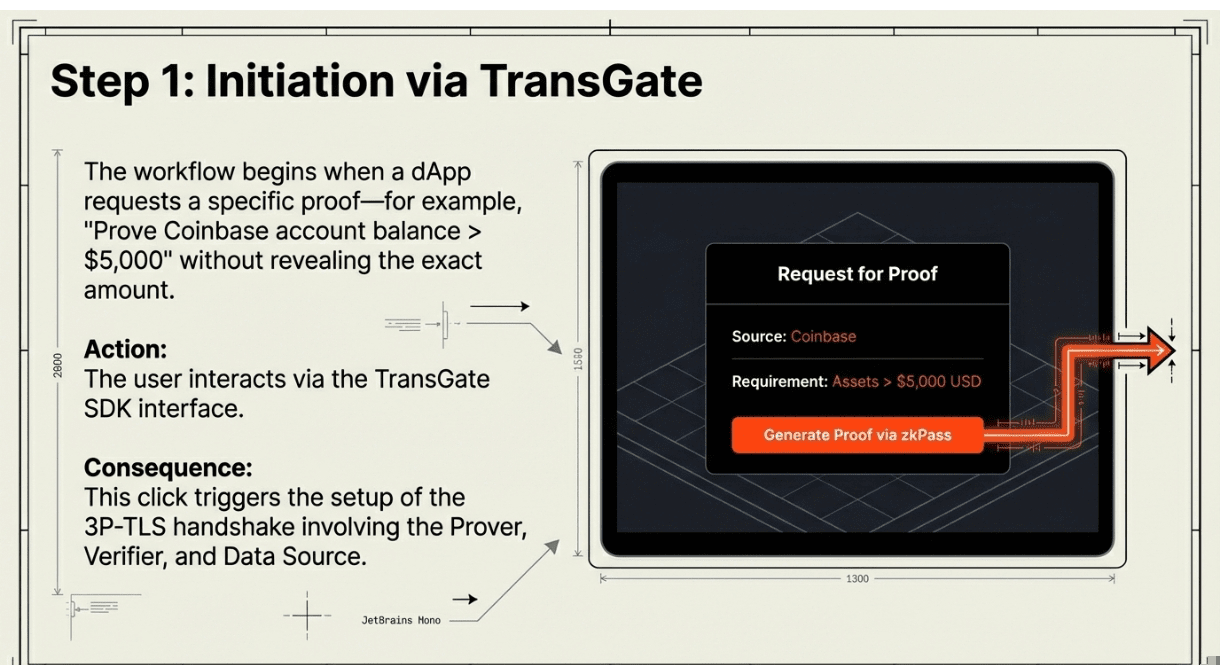

🔹 Passo 1: L'Utente Inizia la Richiesta di Verifica

Un dApp richiede una prova specifica dall'utente, ad esempio, "prova che il tuo saldo dell'account Coinbase supera $5,000 senza rivelare l'importo esatto." L'utente passa attraverso l'interfaccia del SDK TransGate, che attiva l'handshake 3P-TLS tra tre parti: il browser dell'utente (Provante), il servizio di verifica del dApp (Verificatore), e il server della fonte di dati (DataSource, in questo caso l'endpoint API di Coinbase).

🔹 Passo 2: Il handshake 3P-TLS stabilisce chiavi divise

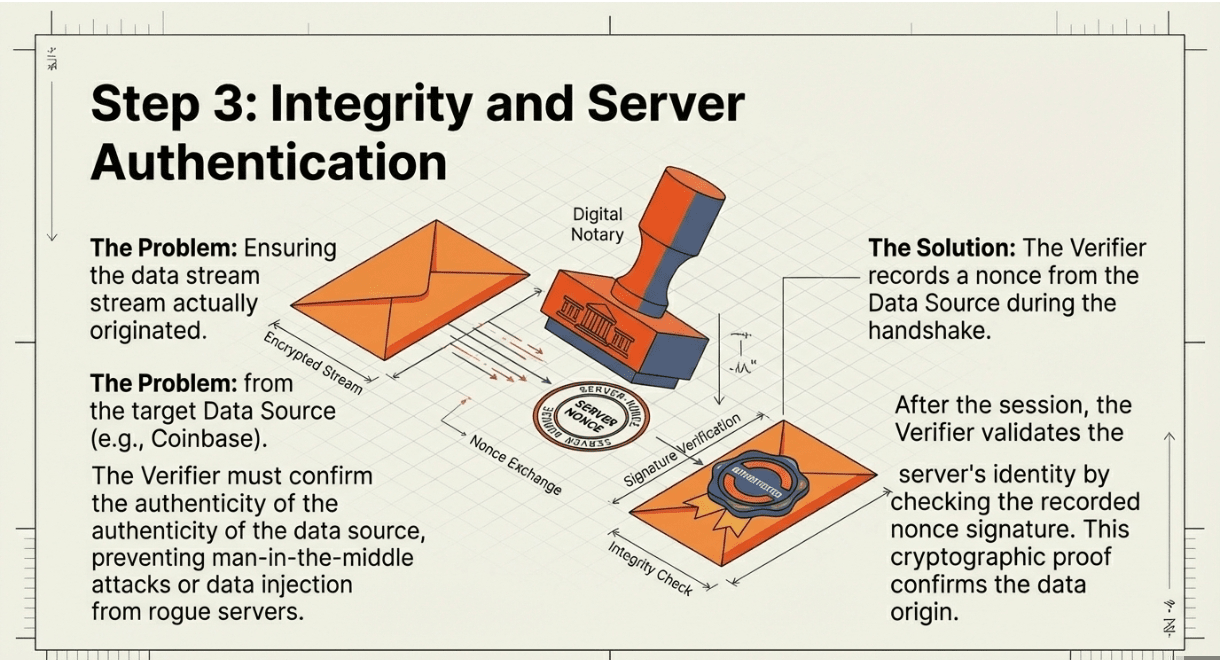

Il protocollo esegue un handshake TLS esteso utilizzando Diffie-Hellman a curva ellittica. Il Provante genera la propria chiave condivisa K_p e si impegna ad essa in modo crittografico prima di apprendere la chiave di sessione completa, questo impegno previene la falsificazione dei dati successiva. Il Verificatore genera simultaneamente la propria chiave condivisa K_v e registra un nonce dalla DataSource per l'autenticazione del server. Entrambe le parti utilizzano il trasferimento obliquo per scambiare materiale chiave senza rivelare segreti completi. Criticamente, la chiave MAC di sessione (per il controllo dell'integrità) è divisa tra Provante e Verificatore tramite MPC, ma solo il Provante riceve la chiave di crittografia.

🔹 Passo 3: Recupero Dati Tramite Modalità Ibrida

A seconda delle condizioni di rete e delle politiche del server, il protocollo opera in Modalità Proxy (il Verificatore rilancia il traffico) o Modalità MPC (Provante e Verificatore si connettono congiuntamente). Il Provante si autentica alla DataSource utilizzando le proprie credenziali reali, nome utente, password, token OAuth, e recupera i dati richiesti. Il Verificatore registra tutto il traffico crittografato ma non può decrittarlo. La DataSource risponde normalmente, ignara che un protocollo di verifica sia in esecuzione. Dopo che la sessione è completata, il Verificatore valida l'identità del server controllando la firma del nonce registrato, assicurandosi che i dati provengano dalla fonte legittima.

🔹 Passo 4: Generazione di Prove a Conoscenza Zero

Con la sessione HTTPS completata e il traffico registrato, il Provante genera una prova a conoscenza zero sui dati localmente nel proprio browser. Utilizzando circuiti VOLE-ZK e ICP-ZKP, crea un impegno crittografico d = commit(m, r) dove m rappresenta il contenuto del messaggio (come "saldo = $7,200") e r è un'oscuramento casuale. La prova dimostra affermazioni specifiche, "saldo > $5,000" in questo esempio, senza rivelare il messaggio sottostante. Il sistema di prove VOLEitH consente a questo calcolo di avvenire in meno di un secondo sui browser moderni, con operazioni a basso consumo di memoria adatte per dispositivi mobili.

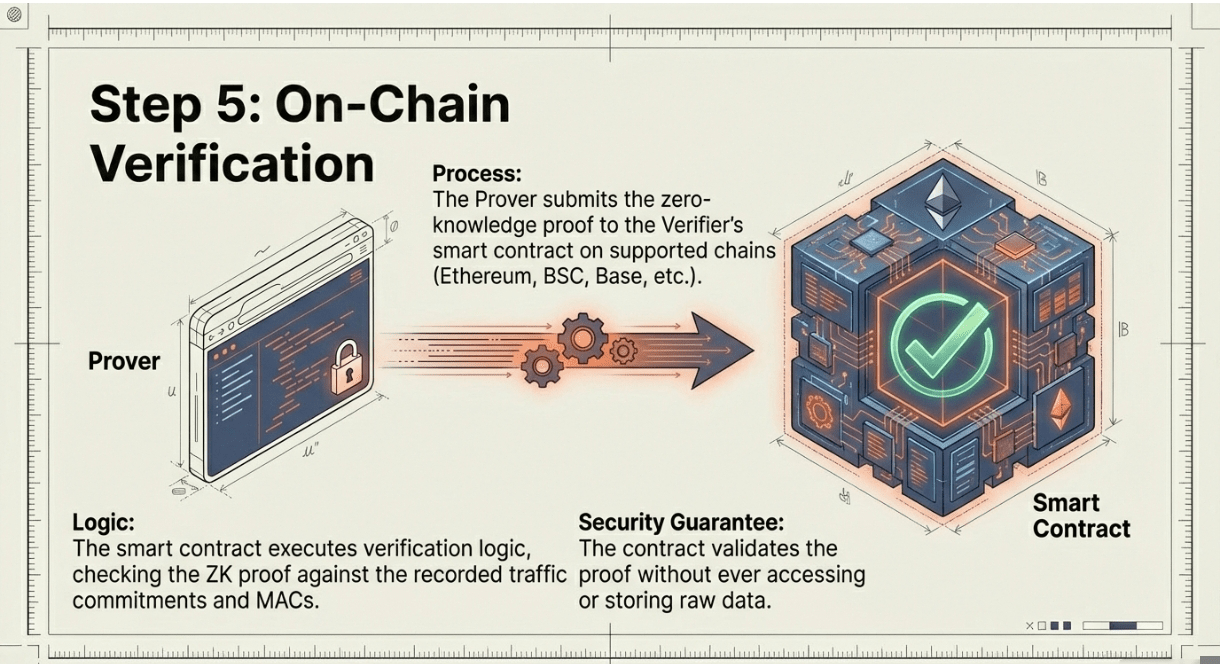

🔹 Passo 5: Verifica On-Chain e Consumo dell'Applicazione

Il Provante invia la prova a conoscenza zero al contratto intelligente del Verificatore on-chain (Ethereum, BSC, Base, o altre catene supportate). Il contratto esegue la logica di verifica, controllando la prova crittografica rispetto al traffico registrato e agli impegni MAC senza accedere ai dati grezzi. Se valida, il contratto emette un'attestazione o credenziale che il dApp può consumare, sbloccando prestiti sotto-collateralizzati, accesso riservato, idoneità per airdrop o punteggi di reputazione.

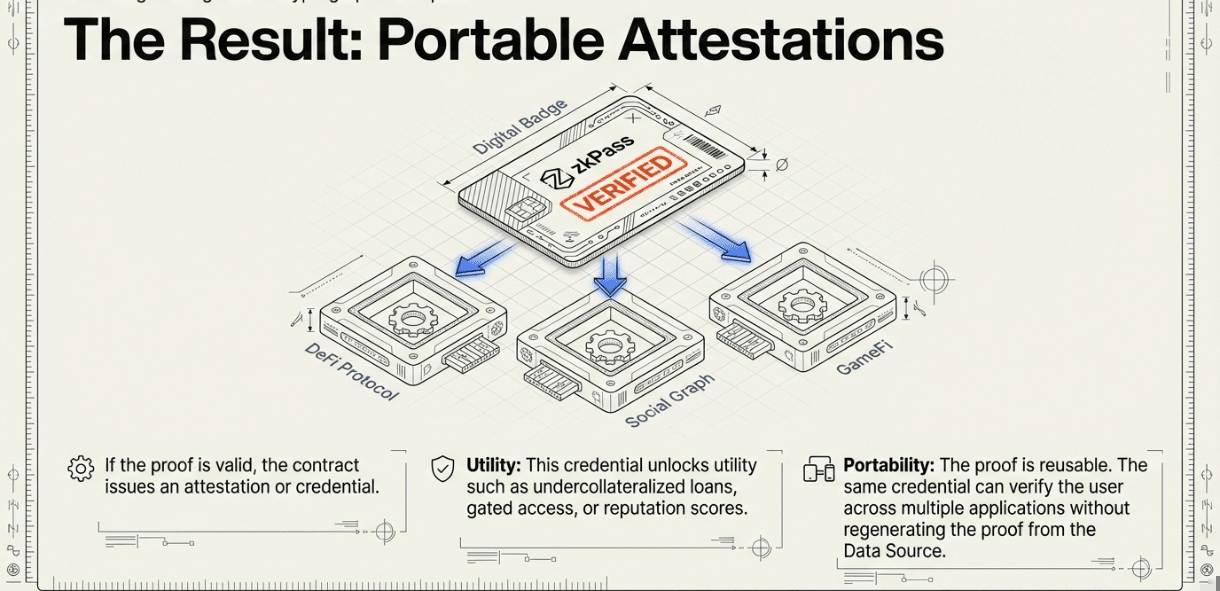

La prova è portatile e riutilizzabile; la stessa credenziale può verificare attraverso più applicazioni senza rigenerare dalla DataSource.

▨ Accumulo di Valore & Modello di Crescita

✅ Ponte Universale da Web2 a Web3 per Credenziali che Preservano la Privacy

zkPass affronta la domanda attraverso DeFi (punteggio di credito per prestiti sotto-collateralizzati), identità (verifica resistente a Sybil senza rivelare), gioco (validazione dei traguardi off-chain) e conformità (zkKYC per gli exchange). Con oltre 300 schemi che coprono dati finanziari, sociali, educativi ed e-commerce, il protocollo sblocca casi d'uso che richiedevano in precedenza intermediari centralizzati o esposizione totale dei dati. Le partnership con protocolli come Orochi Network (integrazione zkDatabase), Push Chain (dApp per la privacy universale) e oltre 80 partner dell'ecosistema guidano l'adozione attraverso DeFi, AI e settori RWA.

✅ Incentivi per Sviluppatori attraverso Contributi agli Schemi Aperti

Il Programma di Accelerazione delle Applicazioni Verificabili (VAAP) ha allocato $5,5 milioni per supportare lo sviluppo dell'ecosistema, finanziando oltre 1 milione di utenti attestati attraverso integrazioni con piattaforme come Binance, Coinbase, Duolingo, Uber e LinkedIn. Gli sviluppatori guadagnano ricompense per contribuire a nuovi schemi, espandendo la copertura del protocollo senza colli di bottiglia centrali. Il SDK TransGate riduce il tempo di integrazione da mesi (negoziazioni API tradizionali) a giorni (distribuzione degli schemi), accelerando il time-to-market per le applicazioni focalizzate sulla privacy.

✅ Effetti di Rete da Prove Riutilizzabili e Portatili

Ogni prova generata rafforza l'ecosistema, le credenziali verificate una volta possono essere consumate da più applicazioni attraverso le catene, riducendo il recupero di dati ridondanti e la generazione di prove. Man mano che più dApp integrano la verifica zkPass, il valore di possedere credenziali verificabili aumenta per gli utenti. I protocolli che si basano su zkPass (livelli di identità, mercati di prestiti, sistemi di reputazione) creano domanda per la generazione e la verifica delle prove, rinforzando i loop di adozione. La compatibilità cross-chain tramite lo standard LayerZero OFT amplifica questo effetto consentendo alle credenziali di fluire senza soluzione di continuità attraverso Ethereum, BSC, Base e oltre.

✅ Scalabilità tramite Computazione Client-Side e Architettura Ibrida

A differenza dei modelli oracolari che centralizzano il recupero dei dati, zkPass distribuisce la generazione delle prove ai dispositivi client, browser e app mobili gestiscono il lavoro crittografico. Questa architettura si scalda orizzontalmente con l'adozione degli utenti piuttosto che richiedere l'espansione delle infrastrutture centralizzate. La Modalità Ibrida Proxy/MPC si adatta a diverse ambienti di rete e politiche dei server, mantenendo la compatibilità HTTPS universale senza degradazione del servizio. Tempi di generazione delle prove inferiori a un secondo (abilitati dalle ottimizzazioni VOLEitH) supportano applicazioni ad alto throughput come la verifica di trading in tempo reale o controlli istantanei delle credenziali.

✅ Flywheel da Densità di Integrazione e Espansione della Data Source

L'adozione iniziale in settori ad alto valore (credito DeFi, zkKYC) dimostra la prova di concetto e attrae casi d'uso adiacenti (traguardi di gioco, prova sociale, credenziali educative). Ogni nuovo schema aumenta l'utilità del protocollo per gli sviluppatori, guidando più integrazioni. Maggiore è il numero di integrazioni, maggiori sono le prove generate, espandendo il grafo delle credenziali on-chain e attirando ulteriori applicazioni in cerca di dati verificabili. Man mano che la libreria degli schemi cresce da oltre 300 a migliaia di fonti di dati, zkPass diventa l'infrastruttura predefinita per i ponti Web2-Web3 che preservano la privacy, passando da strumento di nicchia a layer di verifica essenziale.

▨ Utilità del Token & Flywheel

Il token $ZKP è stato lanciato a dicembre 2025 tramite un IDO da $3M, con una fornitura totale di 1 miliardo e 201,7 milioni in circolazione a gennaio 2026. Scambiato a circa $0,15 con un volume giornaliero di $70-72 milioni su 10 exchange, il token è distribuito su Ethereum e BSC con supporto cross-chain tramite lo standard LayerZero OFT.

Casi d'Uso del Token

Pagamenti: Le applicazioni che consumano le prove zkPass pagano $ZKP per i servizi di verifica, le dApp che integrano zkKYC, punteggi di credito o resistenza a Sybil compensano la rete per la validazione delle prove e la generazione di attestazioni on-chain.

Ricompense: I contributori che espandono la libreria di schemi, eseguono nodi di verifica o partecipano allo sviluppo dell'ecosistema guadagnano incentivi $ZKP attraverso il programma VAAP e sovvenzioni in corso, allineando la crescita del protocollo con la distribuzione del valore economico.

Staking: I nodi Verificatori mettono in staking $ZKP per partecipare alla validazione delle prove e all'emissione di attestazioni, garantendo la rete attraverso una scommessa economica e guadagnando ricompense proporzionali dalle commissioni di verifica.

Governance: I detentori di token governano i parametri del protocollo come le strutture delle commissioni di verifica, i processi di approvazione degli schemi, le priorità di espansione cross-chain e l'allocazione del tesoro per lo sviluppo dell'ecosistema.

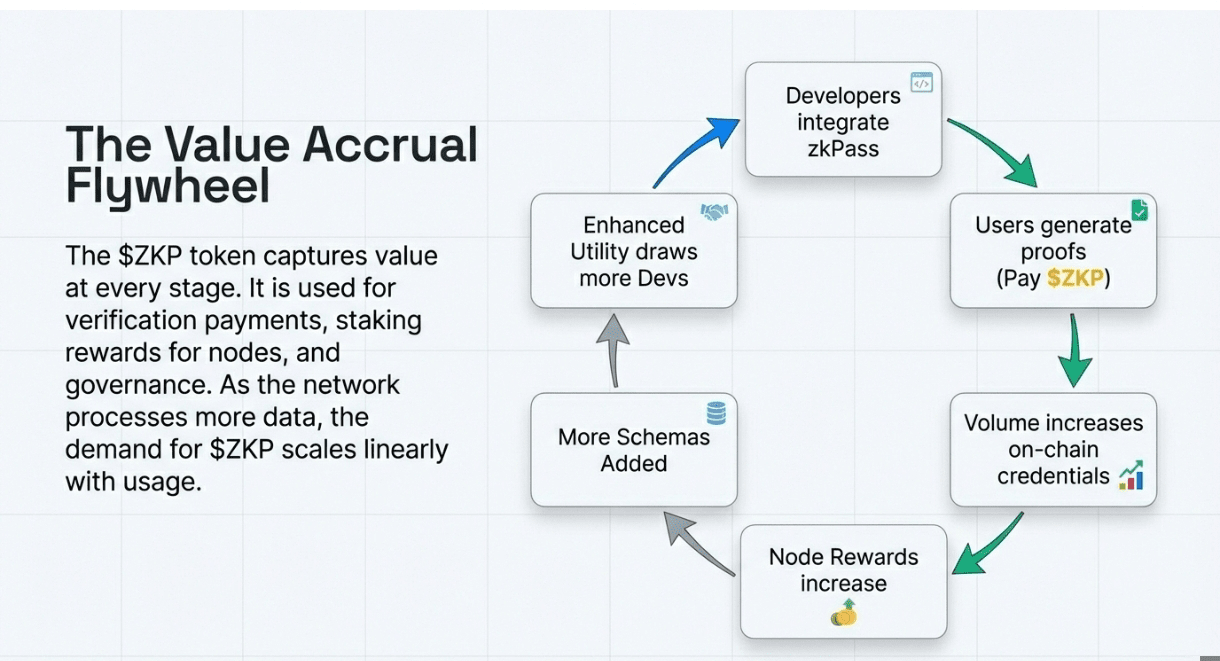

Il Flywheel del Protocollo

zkPass crea un ciclo auto-rinforzante ancorato dall'utilità delle prove e dall'espansione della rete. Man mano che più dApp integrano la verifica zkPass, i protocolli DeFi che richiedono punteggi di credito, DAO che implementano resistenza a Sybil, piattaforme di gioco che convalidano traguardi, la domanda per la generazione di prove aumenta. Questo spinge gli utenti a creare credenziali verificabili dai loro dati Web2, espandendo il grafo delle credenziali on-chain.

Ogni nuovo schema aggiunto alla libreria (attualmente oltre 300 tra fonti finanziarie, sociali, educative ed e-commerce) rende il protocollo più prezioso per gli sviluppatori, accelerando l'integrazione. Maggiore è il numero di integrazioni, maggiori sono le richieste di verifica, che aumentano le entrate da commissioni per i nodi di verifica in staking. Maggiore è il reddito dei nodi, maggiore è l'attrazione di ulteriori verificatori, migliorando la decentralizzazione e l'affidabilità della rete.

Il modello economico si compone attraverso credenziali riutilizzabili, prove generate una volta che verificano attraverso più applicazioni e catene. Un utente che prova il proprio saldo Coinbase per un protocollo DeFi può riutilizzare quella credenziale per airdrop, partecipazione a DAO o reputazione sociale senza rigenerare dalla DataSource. Questo riduce l'attrito e aumenta il consumo di prove, guidando i volumi di verifica e l'accumulo di commissioni.

L'utilità del token cresce in parallelo, le applicazioni pagano $ZKP per le verifiche, i nodi mettono in staking $ZKP per guadagnare commissioni, gli sviluppatori ricevono sovvenzioni $ZKP per i contributi agli schemi, e i partecipanti alla governance dirigono il tesoro $ZKP verso integrazioni ad alto impatto. Man mano che la libreria degli schemi raggiunge migliaia di fonti e i volumi di prove scalano da 10 milioni a miliardi, zkPass transita da strumento specializzato a infrastruttura fondamentale per credenziali che preservano la privacy, catturando valore dall'intero flusso di dati Web2 nelle applicazioni Web3.